Besserer Schutz für Ihr Unternehmen durch forensische Untersuchung von Phishing

Wie gehen Sicherheitsexperten bei der Analyse von verdächtigen E-Mails vor? Begeben Sie sich mit unserem Gast-Autoren Roger A. Grimes – Data-Driven-Evangelist unseres Partners KnowBe4 – auf Spurensuche. Viel Spaß bei der nachfolgenden Detektivarbeit!

Das Beste, was Sie tun können, um das Cybersecurity-Risiko in Ihrer Umgebung zu reduzieren ist, Social Engineering – insbesondere Phishing – zu verhindern und abzuwehren. Die erste und beste Maßnahme eines IT-Sicherheitsadministrators besteht darin, so gut wie möglich zu verhindern, dass Social-Engineering- und Phishing-Angriffe zu seinen Endbenutzern hindurchdringen. Hierzu ist die beste und sorgfältigste Kombination aus Richtlinien und technischen Schutzmaßnahmen erforderlich.

Wenn Sie wissen möchten, was Sie alles tun können, um Phishing abzuwehren, dann schauen Sie sich unser Anti-Phishing-E-Book oder unser Phishing-Abwehr-Webinar an, die sich beide dem Schutz vor Phishing widmen.

Doch wie sehr Sie sich auch bemühen, Ihre Endbenutzer vor Social Engineering und Phishing zu bewahren – manche Betrugsversuche schaffen es bis in den Posteingang, den Browser oder das Handy Ihrer Endbenutzer. Bisher ist es keiner Präventionsmaßnahme gelungen, Phishing-Angriffe niederzuschlagen. Aus diesem Grund sollten alle Endbenutzer darin geschult werden, Social-Engineering- und Phishing-Versuche zu erkennen, die durch die präventiven Kontrollmechanismen hindurchgelangt sind – und wissen, was zu tun ist (und zwar hoffentlich melden und löschen).

Manchmal erhält ein Endbenutzer eine E-Mail oder ein Pop-up-Fenster auf einer Webseite (oder eine Nachricht über einen anderen Medienkanal, etwa SMS oder Sprachnachricht), und es ist nicht klar erkennbar, ob es sich bei der Nachricht um eine Social-Engineering- oder Phishing-Attacke handelt. In diesen Fällen kann der Endbenutzer versuchen, nach Hinweisen zu suchen, die Aufschluss über die Legitimität der Nachricht geben, oder den potenziellen Phishing-Vorfall einer entsprechenden Person oder Stelle zu melden, die eine Untersuchung durchführen kann. Kann die Legitimität der Nachricht nicht festgestellt werden, sollte der Phishing-Versuch ignoriert, gemeldet und gelöscht werden. Das Prinzip lautet also: Im Zweifel lieber weg damit.

Doch in den meisten Fällen lässt sich der Social-Engineering- und Phishing-Vorfall durch den Endbenutzer oder den zuständigen IT-Mitarbeiter untersuchen, um die Legitimität festzustellen. Die folgenden Maßnahmen kann jeder ergreifen, um einen Social-Engineering- oder Phishing-Angriff forensisch zu untersuchen.

Untersuchung von Phishing-Angriffen

Untersuchen Sie den Textkörper der Nachricht

Natürlich sind im Textkörper der Nachricht die meisten Hinweise enthalten. Wenn die Nachricht unerwartet ist und den Empfänger zu einer Handlung auffordert, die der Empfänger noch nie zuvor für den Absender durchgeführt hat, ist äußerste Skepsis geboten (selbst wenn die Nachricht von einer vertrauenswürdigen Person und einer legitimen E-Mail-Adresse stammt). Es gibt hunderte verschiedene Handlungsanweisungen. Die häufigste Phishing-Aufforderung ist jene zur Eingabe von Logindaten, üblicherweise zur angeblichen Verifizierung einer anderen Handlung (etwa die fingierte Meldung eines Sicherheitsvorfalls). Die zweithäufigste Masche besteht darin, dass das potenzielle Opfer ein Dokument öffnen soll, welches dann versucht, eine unerwartete Programmdatei oder eine andere Art von möglicherweise bedrohlichem Inhalt auszuführen. Die große Mehrheit der Aufforderungen beim Phishing dreht sich um die Eingabe von Logindaten, das Öffnen von Dateianhängen und das Klicken auf eingebettete URL-Links.

Fordert der Absender Sie auf, sich auf einer Webseite einzuloggen, um etwas zu verifizieren, sollten Sie den in der Aufforderung enthaltenen Link nicht öffnen. Rufen Sie stattdessen die legitime Webseite auf, auf die sich der Absender bezieht, loggen Sie sich auf der Webseite ein und prüfen Sie, ob dort dieselbe Handlung verlangt wird. Wenn nicht, dann handelt es sich bei der Aufforderung meist um eine Täuschung. Nicht immer, aber meistens. Im Zweifel also lieber weg damit.

Alle unerwarteten Aufforderungen, ein Dokument zu öffnen, sollten zuerst auf andere Weise überprüft werden, etwa durch einen Anruf beim Absender auf eine bereits bekannte oder legitime Telefonnummer. Rufen Sie zur Überprüfung niemals einen Absender auf einer Telefonnummer an, die in der Nachricht enthalten ist. Die Telefonnummern führen häufig zu Fake-Unternehmen mit Fake-Mitarbeitern.

Erkennen Sie die Warnsignale für Social Engineering

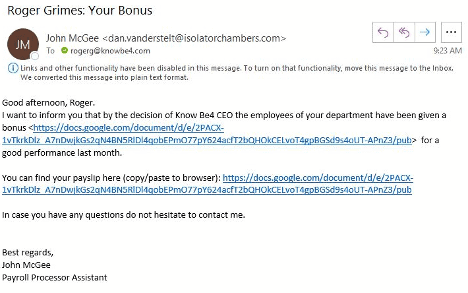

Die allermeisten Phishing-E-Mails enthalten sichtbare Hinweise darauf, dass die Nachricht betrügerisch und nicht legitim ist. Tippfehler und offensichtliche Anzeichen, dass der Absender nicht mit Ihrer Sprache vertraut ist, kommen immer noch sehr häufig vor. Ein weiteres häufiges Anzeichen ist eine starke Diskrepanz zwischen dem Namen des Absenders sowie der enthaltenen E-Mail-Adresse und angegebenen Antwortadresse. Der nachfolgende Screenshot ist ein gutes Beispiel:

Die E-Mail stammt angeblich von John McGee, allerdings ist die Absender-E-Mail-Adresse eindeutig einem gewissen Dan Vanderstelt zuzuordnen. Ich wundere mich immer wieder, warum der Absender sich nicht stärker bemüht, dafür zu sorgen, dass der von ihm genutzte Fake-Name mit der verwendeten E-Mail-Adresse übereinstimmt. Wahrscheinlich ist es zu schwierig, E-Mail-Adressen mit den korrekten dazugehörigen Namen zu synchronisieren, wenn man bedenkt, wie viele Phishing-E-Mails über Automatisierungstools versendet werden.

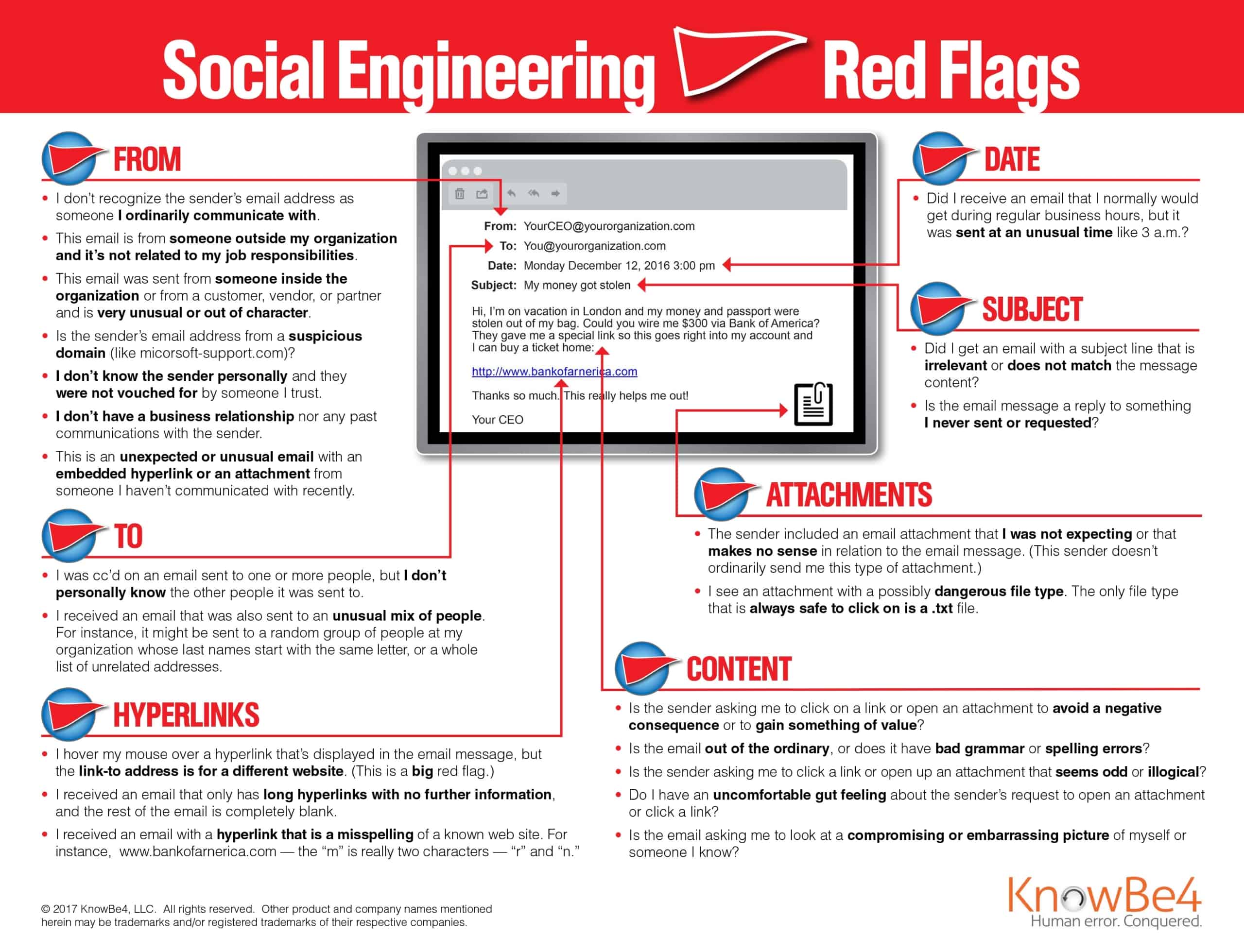

KnowBe4 hat eine wunderbare Übersicht zum Thema „Warnsignale für Social Engineering“ im PDF-Format erstellt, die Sie lesen und gerne weiterleiten können. Die unten abgebildete Übersicht umfasst über 20 verschiedene häufige Anzeichen für Social Engineering und stellt eine gute Zusammenfassung zum Thema dar. Einen längeren Blog-Artikel, der sich mit dieser Übersicht befasst, finden Sie hier.

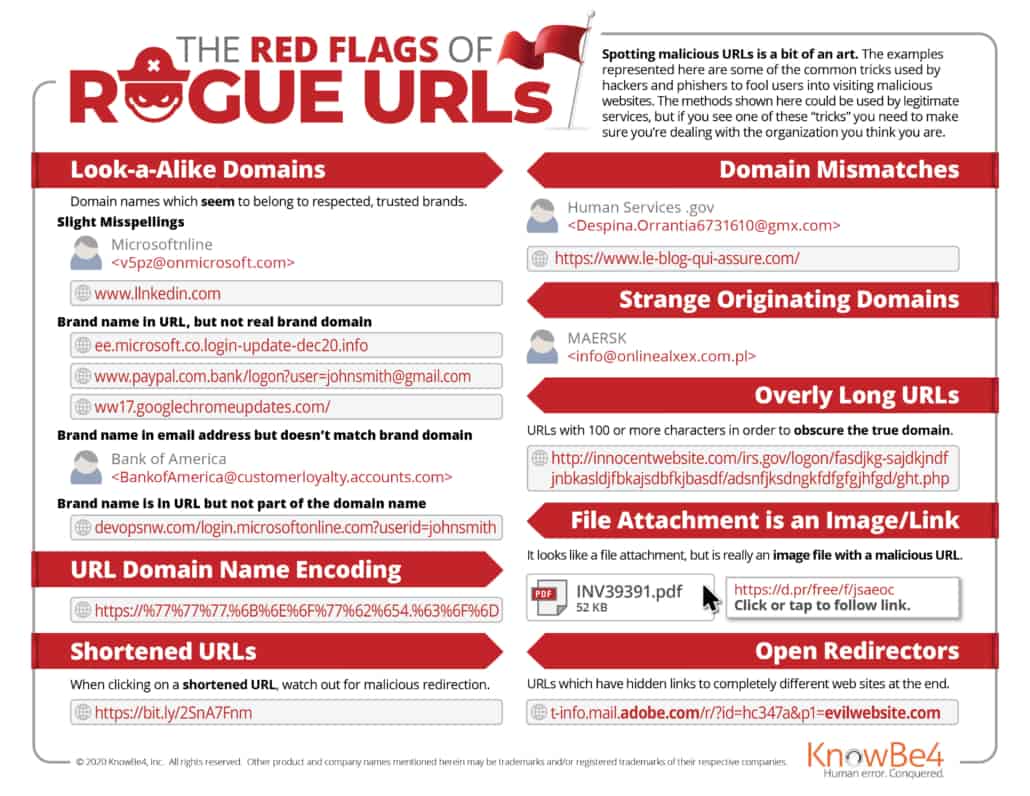

KnowBe4 bietet außerdem eine tolle Übersicht über häufige URL-Tricks von Betrügern, ebenfalls im PDF-Format (siehe unten). Einen längeren Blog-Artikel mit Details zu den URL-Tricks von Betrügern finden Sie hier.

Ich möchte es ganz deutlich sagen: Die Sensibilität Ihrer Mitarbeiter gegenüber Phishing und Social Engineering fördern Sie am besten, wenn Sie sie dazu anhalten, bei unerwarteten E-Mails und Aufforderungen sehr skeptisch zu sein, selbst wenn diese von bekannten und vertrauten E-Mail-Adressen oder Webseiten stammen. Ihre Mitarbeiter sollten besonders vorsichtig sein, wenn in einer E-Mail ein potenzielles Opfer zu einer Handlung aufgefordert wird, die für seinen eigenen Account oder sein Unternehmen möglicherweise gefährlich ist.

Ich rufe zum Beispiel eine Webseite auf, die ich mag, der ich vertraue und die ich ständig besuche. Und dieses Mal sagt mir die Webseite zum ersten Mal überhaupt, dass ich eine bestimmte Software upgraden muss, um Inhalte auf der Webseite anzusehen. Wenn dies das erste Mal ist, dass diese Webseite mich dazu auffordert, und diese Aufforderung völlig unerwartet kommt, dann bin ich äußerst skeptisch.

Manche Phishing-Versuche sind tatsächlich schwieriger zu erkennen. Manchmal kommt eine solche Aufforderung von jemandem, den Sie kennen und dem Sie vertrauen, und diese Person bittet Sie, etwas zu tun, worauf Sie bereits gewartet haben – etwa während des Genehmigungsprozesses für ein Hypothekendarlehen Geld als Hinterlegungszahlung an einen Treuhänder zu überweisen. Computer in Treuhandgesellschaften wurden kompromittiert, der Angreifer schickt die Überweisungsdaten an einen wartenden Empfänger und alle Informationen in der E-Mail entsprechen den Erwartungen, aber die einzigen betrügerischen, veränderten Informationen sind die Überweisungsdaten. Diese Arten von Phishing sind Randerscheinungen. Im Fall des Betrugs mit Hypothekendarlehen sollten alle Empfänger der Überweisungsdaten immer den Treuhänder auf dessen legitimer, verifizierter Telefonnummer anrufen, um zunächst alle Zahlungsdaten zu überprüfen.

Durch Befolgen der zuvor genannten Regel – Seien Sie äußerst skeptisch bei unerwarteten E-Mails oder Aufforderungen, selbst wenn diese von einer bekannten und vertrauten E-Mail-Adresse oder Webseite stammen, wenn ein potenzielles Opfer zu einer Handlung aufgefordert wird, die für sein eigenes Konto oder sein Unternehmen möglicherweise gefährlich ist – kann jedes potenzielle Opfer das größte Risiko für die meisten Fälle von Social Engineering und Phishing senken.

Überprüfen Sie den E-Mail-Header

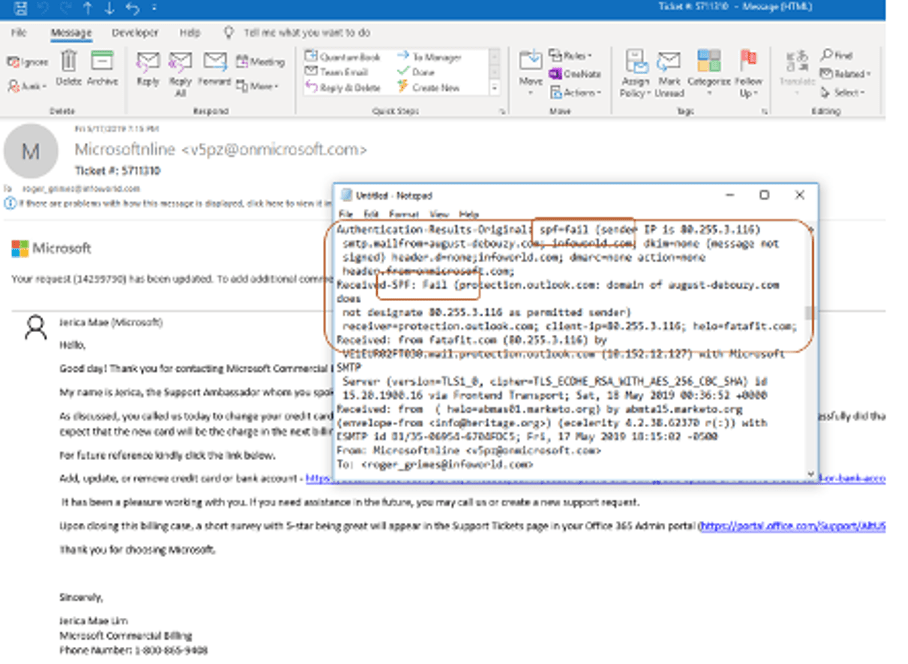

In manchen Fällen reichen die in einer E-Mail enthaltene Aufforderung und der Text nicht aus, um deren Legitimität zu prüfen. Dann sollten Sie als Nächstes einen Blick auf den Header der E-Mail werfen. Jede E-Mail besitzt Header-Angaben, die nützliche Informationen enthalten können. Jeder E-Mail-Client bietet andere Möglichkeiten, die Header-Angaben einer E-Mail zu betrachten.

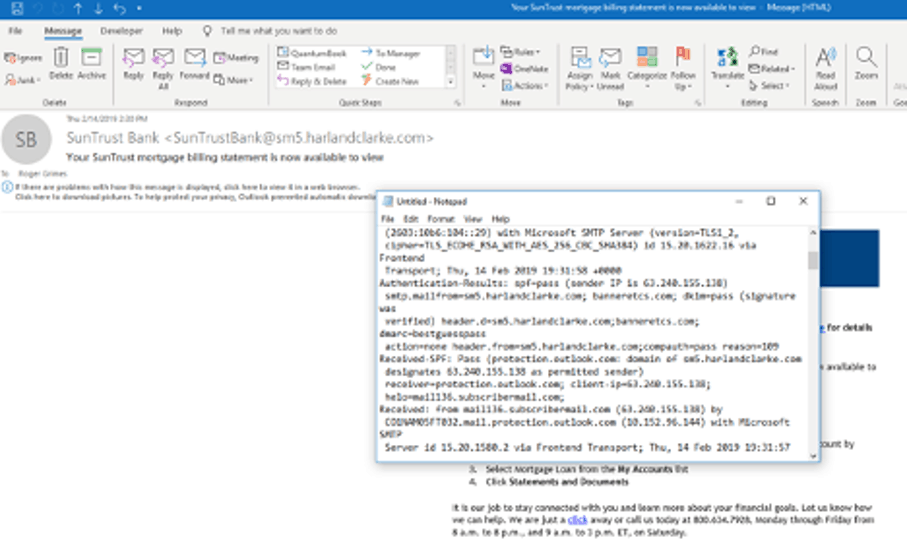

Um beispielsweise E-Mail-Header in Microsoft Outlook anzusehen, öffnen Sie eine E-Mail und wählen anschließend Datei, Eigenschaften, Internet-Header (siehe nachfolgendes Beispiel). Wenn Sie E-Mail-Header während der Nutzung von Gmail im Browser ansehen möchten, öffnen Sie die E-Mail, klicken Sie rechts auf die drei Punkte und anschließend auf „Original anzeigen“. Unabhängig davon, wie ich den Header aufrufe, kopiere ich ihn in der Regel in ein Textdokument, um ihn leichter anzeigen und durchsuchen zu können.

E-Mail-Header sind immer ziemlich chaotisch und wirr (siehe Bild unten).

Sie sind vollgepackt mit nahezu unverständlichen technischen und Routing-Informationen. Für jemanden, der sie routinemäßig liest, ergeben sie größtenteils Sinn. Man weiß, was ignoriert werden kann und was wichtig ist. Auf Neulinge können sie etwas beängstigend wirken. Hier ein paar Regeln:

Erstens fügen die meisten Server und Dienste, die am Leiten einer E-Mail vom Absender bis zum Ziel beteiligt sind (auch als Mail Transfer Agent oder MTA bezeichnet), Informationen zum Header der E‑Mail hinzu. Sie müssen nicht, aber die meisten tun es. Zweitens werden die Informationen im Header üblicherweise in umgekehrter Reihenfolge angezeigt, d. h. die frühesten Informationen werden im Header zuerst angezeigt. Der obere Bereich eines E-Mail-Headers stammt von den letzten MTAs und die Angaben des ersten MTA befinden sich nahe dem unteren Ende des Headers. Drittens kann jeder MTA die E-Mail-Header-Angaben eines anderen MTA verändern oder fälschliche Angaben in einen Header einfügen. Man kann einem E-Mail-Header also nicht absolut vertrauen. Gleichwohl sind in 99 % der Fälle die Header-Angaben einer E-Mail echt und legitim. Sie müssen nur stets im Hinterkopf behalten, dass sie gefälscht sein können und Sie sich niemals wirklich auf sie verlassen können.

Mein erster Schritt beim Überprüfen eines E-Mail-Headers besteht darin, darauf zu achten, ob im Header SPF, DKIM und DMARC enthalten sind. Normalerweise ist das der Fall. SPF, DKIM und DMARC sind Akronyme für weltweite Phishing-Standards. Sie dienen der Feststellung, ob eine E-Mail, die angeblich von einer bestimmten Domain stammt, auch wirklich von einem E-Mail-Server stammt, der für diese Domain autoritativ ist.

Hinweis: Wenn Sie mehr zum Thema erfahren möchten, können Sie sich gerne mein einstündiges Webinar über SPF, DKIM und DMARC ansehen.

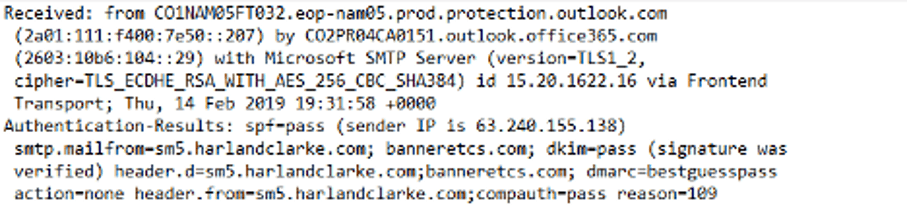

Kurz gesagt: Wenn SPF-, DKIM- und/oder DMARC-Einträge existieren, sollten diese bei Prüfung ein „pass“ und kein „fail“ erzeugen. Nachfolgend sehen Sie einige Beispiele. Das erste Bild zeigt einen SPF-Datensatz, der die Prüfung besteht:

Nachfolgend ein SPF-Datensatz, der die Prüfung nicht besteht:

Die nächste Abbildung zeigt einen DKIM-Datensatz, der ein Bestehen andeutet:

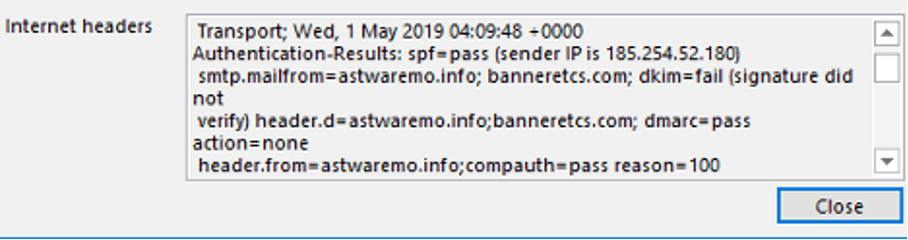

Die nächste Abbildung zeigt einen DKIM-Datensatz, der die Prüfung nicht besteht:

Es können auch andere Befunde vorhanden sein, etwa „None“ oder „Neutral“, die gewöhnlich drauf hinweisen, dass keine SPF-, DKIM- und/oder DMARC-Einträge gefunden wurden. Diese Einträge können auch fehlen, wenn jemand seine SPF-, DKIM- und/oder DMARC-Einträge nicht korrekt konfiguriert hat. Wenn ich jedoch ein „pass“ und „VERIFIED“ sehe, weiß ich zumindest, dass es sich bei der Domain, von der die E-Mail stammen soll, auch wirklich um diese handelt.

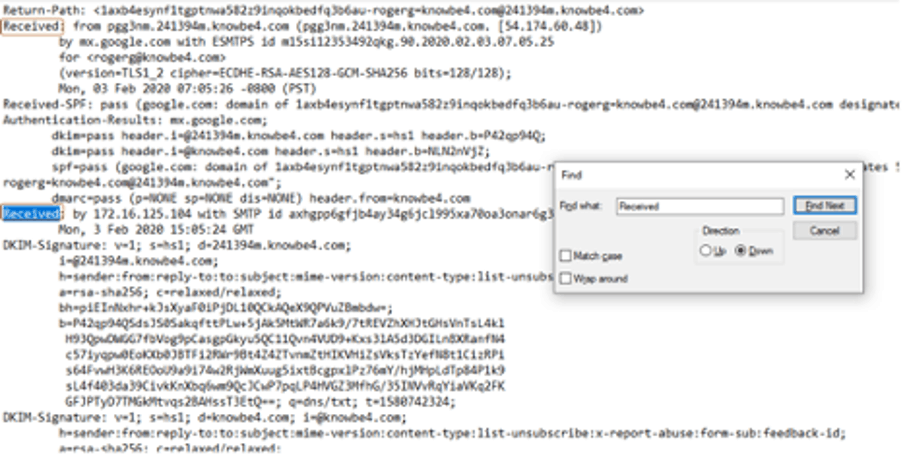

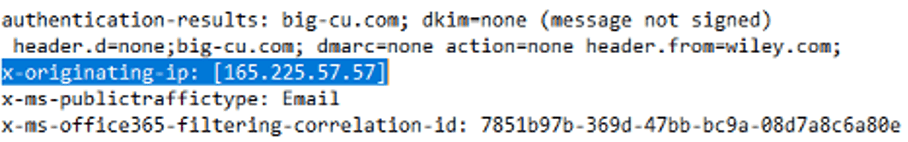

Aus einem E-Mail-Header können viele weitere Informationen herausgelesen werden, insbesondere IP-Adressen und Domainnamen. Die einzige Angabe, die wirklich wichtig ist, ist die erste am Ende des E-Mail-Headers. Insbesondere achte ich auf den ersten „Received:“-Eintrag ganz am Ende des Headers:

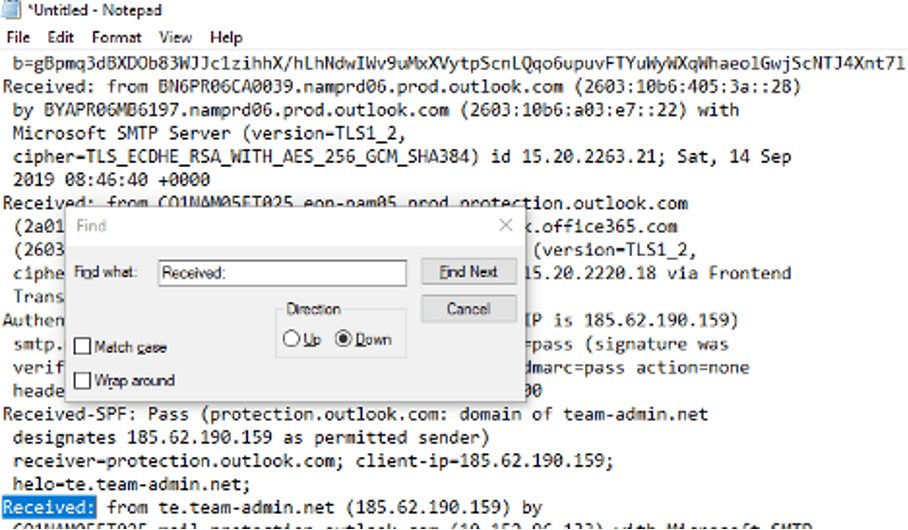

Wie in der nachfolgenden Abbildung zu sehen ist, gibt es mehrere „Received:“-Einträge, aber für uns ist der letzte Eintrag ganz unten interessant. Dies ist der E-Mail-Server oder MTA, der die E-Mail als Erstes abgesendet hat. Möglicherweise ist auch „X-Originating-IP“ (unten) anstelle eines „Received“-Eintrags zu sehen.

In beiden Fällen verrät Ihnen der erste (ganz unten) „Received“- oder „X-Originating-IP“-Eintrag den ersten absendenden Server oder Dienst. Dies ist die Person, die die E-Mail zuerst ursprünglich versendet hat. Sie können anschließend weitere „Lookup“-Dienste nutzen, um die IP-Adresse oder den Domainnamen in einen physischen Standort oder einen Unternehmensinhaber umzuwandeln.

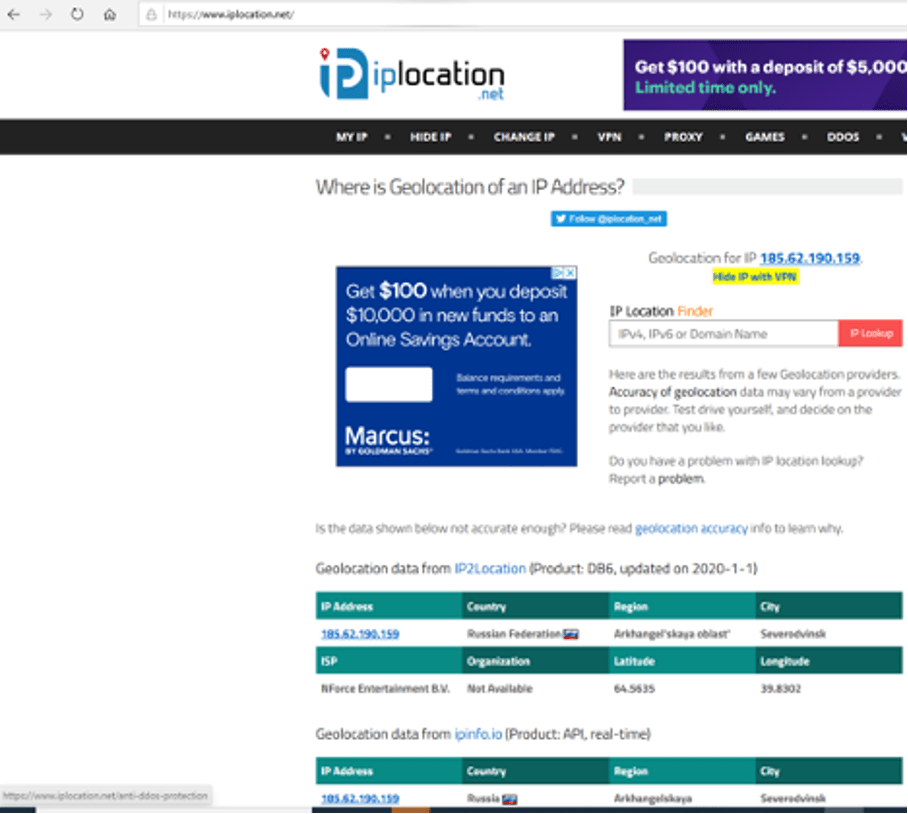

Im unten gezeigten Beispiel war die versendende Domain te.team-admin-net mit der IP-Adresse 185.62.190.159:

Ich habe einen Lookup-Dienst für IP-Adressen verwendet (es gibt viele davon im Internet) und herausgefunden, dass die IP-Adresse aus Russland stammt:

Diese E-Mail stammte angeblich von Microsoft, das seinen Sitz im amerikanischen Redmond hat. Russland ist eine Brutstätte für Malware und Ransomware. Ohne weitere Kenntnisse wäre ich bei dieser E-Mail sehr vorsichtig.

Verwenden Sie weitere Tools

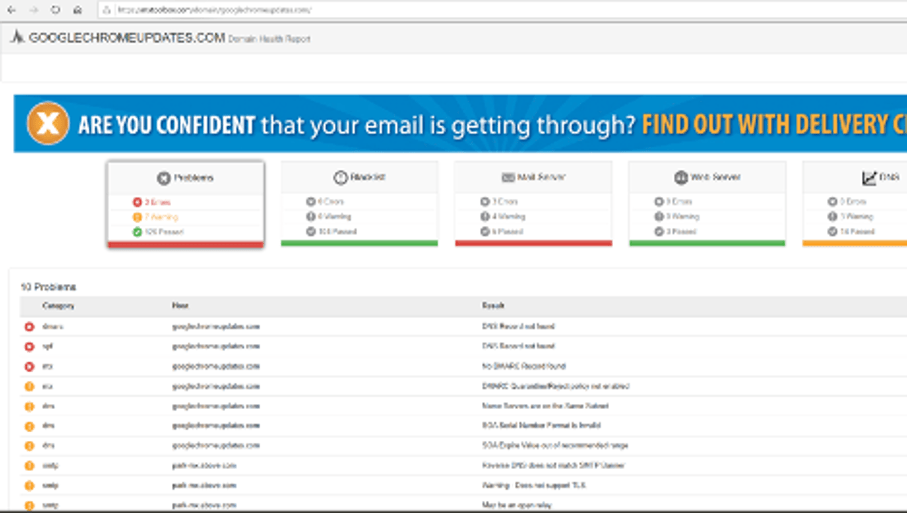

Im Allgemeinen nutze ich für IP-Adressen oder Domainnamen gerne ein paar investigative „Lookup“-Dienste. Einer der beliebtesten kostenlosen und kommerziellen Dienste ist Mxtoolbox. Das „Super Tool“-Lookup ist alles, was die meisten Leute brauchen, um öffentliche Informationen über eine IP-Adresse oder einen Domainnamen in Erfahrung zu bringen. Hier ein Beispiel-Screenshot von meinen Nachforschungen zu einem Domainnamen (googlechromeupdates.com), der zu einer als Phishing-Angriff bestätigten E-Mail gehörte, bei der behauptet wurde, dass ich meinen Google-Chrome-Browser mithilfe eines Dateianhangs aktualisieren müsste:

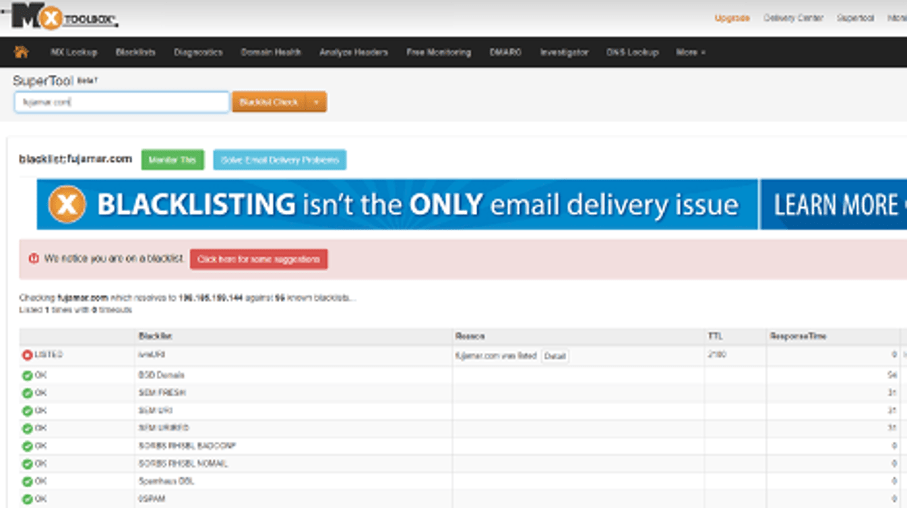

Ich bin ein großer Fan von „Blacklist“-Prüfungen, in denen man nachsehen kann, ob die Domain, die man gerade eingibt, einem der vielen weltweiten Blacklist-Diensten bereits als schädlich gemeldet wurde:

Neue schädliche Domains befinden sich normalerweise nicht in Blacklists. Es dauert ein paar Tage oder Wochen, bis sie dort erscheinen, aber es geht um eine schnelle Prüfung. Und gelegentlich wird mir tatsächlich angezeigt, dass die fragliche Domain sich auf der Blacklist eines Dienstes befindet. Das folgende Beispiel zeigt genau das:

Testen Sie auf sichere Weise das Öffnen des Inhalts

Wenn die verdächtigte E-Mail einen Dateianhang oder eine URL enthält, können Sie versuchen, diese in einer „sicheren“, isolierten virtuellen Maschine (VM) zu öffnen, die forensische Software enthält und die Analyse erleichtert. Immer, wenn ich eine potenziell gefährliche E-Mail oder URL empfange, schicke ich sie an meine „Wegwerf“-E-Mail-Adresse, die ich nur erstellt habe, um dort gefährliche Dinge hinzuschicken. Dann öffne ich die E-Mail in meiner sicheren, isolierten virtuellen Maschine und schaue, was meine forensische Software dazu sagt.

Es ist wichtig, dass Sie niemals auf Ihrem normalen Computer Programme ausführen oder auf verdächtige Links klicken. Programmdateien und Links können Ihr Gerät oder Ihre Software kompromittieren. Ja, ein Klick kann zu einem kompromittierten Computer führen. Öffnen Sie verdächtige Dinge auf einem isolierten Computer oder in einer isolierten virtuellen Maschine. Die meisten forensischen Prüfer machen heute von Letzterem Gebrauch.

Beispiele für virtuelle Maschinen:

- VMware

- Microsoft Hyper-V

- Oracle Virtual Box

- Windows 10 Sandbox

- Amazon Workspaces

Welche virtuelle Maschine Sie auch nutzen – achten Sie darauf, dass sie von Ihrem gewöhnlichen Netzwerk „isoliert“ ist und maximal die Möglichkeit hat, eine Internetverbindung herzustellen. Sie möchten nicht, dass Malware oder Hacker zufällig Zugriff auf Ihr normales Netzwerk haben. Achten Sie darauf, dass sämtliche Login-Konten und Passwörter, die Sie verwenden, sich von jenen unterscheiden, die Sie für Ihre andere Arbeit nutzen. Ich eröffne zum Beispiel „Wegwerf“-E-Mail-Konten bei Hotmail und Gmail, die ich sie nur benutze, um mit Social-Engineering-Malware, URLs und Dateianhängen herumzuspielen. Wenn es einem Hacker oder Malware dann gelingt, mein Passwort zu „klauen“ oder meinen Account zu übernehmen, habe ich keinen Verlust, und mein normales Unternehmensnetzwerk ist nicht in Gefahr.

Hinweis: Bei der Erkenntnis, dass sie in einer virtuellen Maschine laufen, schließen sich manche Malware-Programme vorzeitig oder verändern ihr Verhalten so, um scheinbar unschuldiger zu wirken.

In Ihrer virtuellen Maschine sollte eine forensische Software installiert sein, um die Untersuchung der sich in der virtuellen Maschine potenziell ereignenden Vorfälle leichter untersuchen zu können. Es gibt viele forensische Programme im Internet, die Sie nutzen können. Welche forensische Software ich selbst verwende, fragen Sie sich vielleicht? Ich liebe kostenlose Software. Ich bin ein großer Fan der Webseite von Microsoft Sysinternals. Dort werden Dutzende kostenlose diagnostische, forensische Programme zur Verfügung gestellt. Ich denke, die meisten forensischen Prüfer sind vor allem von Process Explorer, Process Monitor und Autoruns begeistert. Diese drei Programme sind Gold wert. Process Explorer eignet sich gut, um zu sehen, welche Programme gerade laufen, und man kann diese dann auf der Webseite VirusTotal von Google kostenlos gegenprüfen, die den Hash jeder übermittelten Datei mit jenen vergleicht, die von über 70 Antivirus-Engines gescannt und erkannt wurden. Wenn mehr als zwei VirusTotal-AV-Engines eine übermittelte Datei als Malware erkennen, ist diese wahrscheinlich schädlich. Wenn nur 1 von 2 der über 70 AV-Engines eine übermittelte Datei als schädlich erkennen, kann es sich um einen falsch-positiven Befund handeln.

Hier ein paar beispielhafte Zusammenfassungen von forensischen Untersuchungen, die ich mithilfe sicherer, isolierter VMs und Sysinternals-Software durchgeführt habe:

- Mein morgendlicher Facebook-Phishing-Angriff

- Phishing-Malware verschwindet in 2 Sekunden

- Phishing-Beispiel 1

- Phishing-Beispiel 2

Dies ist das Einmaleins der forensischen Untersuchung von Phishing-E-Mails. Wenn ich eine E-Mail erhalte, sind das die Schritte, die ich unternehme und die Sie unternehmen können, um schnell zwischen Betrugsversuch und Legitimität zu unterscheiden. Wenn ich nicht innerhalb weniger Minuten (und nach ein paar Telefonaten) feststellen kann, ob eine E-Mail oder eine URL legitim ist oder nicht, leite ich sie zur Prüfung an das IT-Sicherheitsteam weiter und lösche sie (alles gleichzeitig mithilfe meines Phish Alert Buttons).

Ich glaube, mithilfe der oben genannten einfachen Schritte kann jeder die Legitimität von 95 % oder mehr E-Mails feststellen. Viel Spaß bei der Detektivarbeit!

Über Roger A. Grimes

Roger A. Grimes ist seit 30 Jahren Computersicherheitsexperte, Autor von 12 Büchern und über 1.000 nationalen Zeitschriftenartikeln. Er berät sowohl die größten Unternehmen der Welt sowie das Militär. Roger hat gesehen, was funktioniert und was nicht funktioniert. Grimes war von 2005 bis 2019 wöchentlicher Sicherheitskolumnist für die Zeitschriften InfoWorld und CSO. Er hält regelmäßig Vorträge auf nationalen Computersicherheitskonferenzen und wurde von nationalen Magazinen und Radiosendungen interviewt, darunter das Magazin Newsweek und NPR’s All Things Considered. Roger ist bekannt für seine oft konträren, faktenreichen Standpunkte

olly @adobestock.com

olly @adobestock.com

Mehr-BB Entertainment GmbH

Mehr-BB Entertainment GmbH