Bei der Entscheidung zur Nutzung der Microsoft 365 Cloud, sei es vollumfänglich oder nur einzelne Dienste wie beispielsweise Microsoft Teams, werden in den meisten Fällen die „On-Premises Zelte“ nicht komplett abgerissen. Der häufigste Anwendungsfall ist eine hybride Nutzung, also eine Kombination aus den bestehenden Diensten im eigenen Rechenzentrum und den Diensten und Funktionen aus Microsoft 365. Unumgänglich ist dabei natürlich die Verwaltung der User bzw. etwas allgemeiner ausgedrückt der Identitäten. In der bestehenden IT-Infrastruktur ist dafür in den meisten Fällen das Active Directory (kurz AD) verantwortlich. Auf Cloud Seite gibt es das Azure Active Directory (kurz AAD). Dazwischen kommt Azure Active Directory Connect, welches u.a. die Synchronisierung der Identitäten durchführt und fertig ist die hybride Identitätsverwaltung.

Vorteile für das Unternehmen

Aus dieser Synchronisierung ergeben sich viele Vorteile für das Unternehmen und auch für die User, ganz davon abgesehen, dass es für bestimmte Szenarien sogar zwingend nötig ist.

Ein großer Vorteil für das Unternehmen ist die dadurch weiterhin bestehenbleibende zentrale Userverwaltung. Das Anlegen neuer User oder Änderungen an bestehenden Usern werden weiterhin im lokalen Active Directory durchgeführt und dann automatisch ins Azure AD übertragen.

Für den Mitarbeiter bedeutet dies, dass er weiterhin nur einen User besitzt, mit dem er sich in beiden Welten anmelden kann und im Optimalfall sogar per Single Sign-On transparent hin und her „springen“ kann. Dies trägt ebenfalls zur Sicherheit bei, da der User beispielsweise nicht mit mehreren Passwörtern hantieren muss.

Cloud & Lokales Active Directory

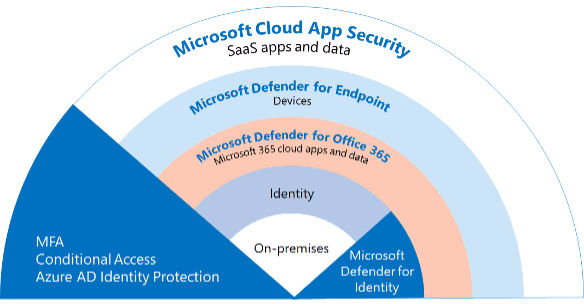

Jetzt fragen Sie sich bestimmt, was das mit dem Titel dieses Beitrags zu tun hat. Naja, wenn man sich den gerade dargestellten Zusammenhang einmal vor Augen führt, bedeutet das, dass trotz Cloudnutzung, das lokales Active Directory weiterhin eine extrem wichtige Rolle beim Schutz der Identitäten spielt. Leider wird dies in den Planungen der Sicherheitsstrategie für die Cloud häufig etwas außer Acht gelassen. Bei der Implementierung von Conditional Access, Azure MFA und allem Weiteren, was das Azure AD an Sicherheitswerkzeugen zu bieten hat, denken die wenigsten an das On-Premises AD.

Bitte verstehen Sie mich nicht falsch, die ganzen Maßnahmen zur Absicherung des Azure AD sind absolut sinnvoll und notwendig, aber bedingt durch die Tatsache, dass die Quelle der Identitäten weiter im AD liegt, sollte diesem die gleiche Beachtung geschenkt werden!

Microsoft Defender for Identity

Selbstverständlich, Sie haben es bestimmt schon geahnt, hat Microsoft hier auch was im Angebot: Microsoft Defender for Identity, eine cloudbasierte Lösung, zur Erkennung von Bedrohungen, gefährdeten Identitäten und schädlichem Verhalten im lokalen Active Directory. Dazu überwacht, analysiert und lernt der Defender for Identity die gesamten Benutzeraktivitäten und -informationen, um anschließend entsprechende Anomalien erkennen zu können. Technisch wird das mit Hilfe von Sensoren umgesetzt, die auf den Domänencontrollern installiert werden. Hier passiert auch der Hauptteil der Analyse, so dass eben nicht, wie der ein oder andere jetzt vielleicht befürchtet hat, die gesamten Daten in die Cloud übermittelt werden. Die Ergebnisse wandern natürlich in die Cloud. Hieraus ergibt sich dann aber auch die enorme Stärke, im Rahmen der (hoffentlich) sowieso vorhanden Cloud-Sicherheitsstrategie besteht noch eine zusätzliche Quelle, die in die Betrachtung und Auswertung der Sicherheit der gesamten Umgebung mit einfließt. Denn auch bei den ganzen Sicherheits- und Compliance Tools in der Cloud gilt: Gemeinsam sind wir stark.

Wenn ich nun Ihr Interesse geweckt habe und Sie etwas tiefer unter die „Motorhaube“ des Defender for Identity schauen wollen, dann kommen Sie gerne auf uns zu und vereinbart einen Termin. Zusätzlich steht die netgo natürlich auch bei alle anderen Fragen Rund um die Sicherheit von Microsoft 365 zur Verfügung.

netgo GmbH

netgo GmbH